Docker四种网络模式(Bridge,Host,Container,None)

发布时间:2024-09-19

Docker作为一种轻量级的虚拟化技术,为应用程序的部署和管理带来了极大的便利。然而,随着Docker的广泛应用,其网络模式的选择也成为了开发者和运维人员需要仔细考虑的问题。本文将深入探讨Docker四种网络模式(Bridge、Host、Container、None)对容器性能和安全的影响,以帮助读者做出更明智的选择。

Bridge模式平衡性能与隔离性

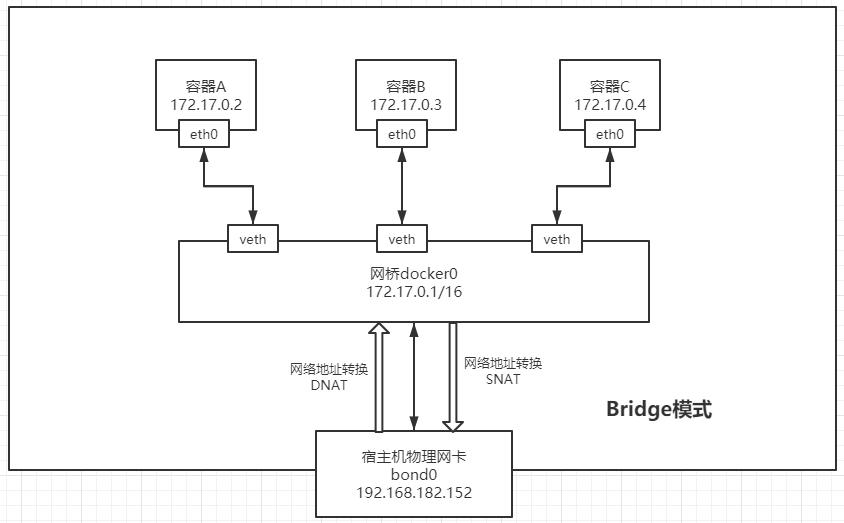

Bridge模式是Docker的默认网络模式。在这种模式下,Docker会在宿主机上创建一个名为docker0的虚拟网桥,所有不指定网络模式的容器都会连接到这个网桥上。Bridge模式的优势在于它提供了良好的网络隔离性,同时保持了容器之间的通信便利。

然而,Bridge模式也存在一些性能上的考量。由于容器的网络流量需要通过虚拟网桥进行转发,这可能会引入额外的网络延迟。此外,Docker在Bridge模式下会使用iptables规则进行网络地址转换(NAT),这可能会对网络性能产生一定的影响。

从安全角度来看,Bridge模式提供了较好的隔离性。容器之间的通信需要通过docker0网桥进行,这在一定程度上限制了容器之间的直接访问。但是,如果iptables规则配置不当,仍然可能存在安全风险。

Host模式提供高性能但牺牲隔离性

Host模式下,容器将直接使用宿主机的网络栈,这意味着容器可以直接访问宿主机上的所有网络服务。这种模式的优势在于提供了极高的网络性能,因为容器的网络流量不需要经过额外的转发。

然而,Host模式也带来了显著的安全风险。由于容器直接使用宿主机的网络接口,这可能导致容器之间的网络通信变得不可控。此外,Host模式下容器和宿主机共享网络资源,可能会导致资源竞争问题。

Container模式适合特定场景下的网络共享

Container模式允许一个容器使用另一个容器的网络堆栈。这种模式的优势在于可以实现更复杂的网络拓扑结构,适用于需要多个容器共享网络堆栈的情况。

从性能角度来看,Container模式的表现与Host模式类似,因为容器之间的通信不需要经过额外的转发。然而,这种模式的安全性仍然值得关注,因为容器之间的网络通信变得更加紧密,可能导致安全边界变得模糊。

None模式提供完全隔离但需自定义网络配置

None模式下,容器没有任何预配置的网络接口,需要用户自行配置容器的网络堆栈。这种模式的优势在于提供了极高的灵活性,适用于需要自定义网络配置的场景。

然而,None模式也带来了额外的复杂性和潜在的安全风险。由于需要手动配置网络,这可能导致配置错误或不安全的网络设置。

选择合适的网络模式需权衡性能与安全

在选择Docker网络模式时,需要综合考虑性能、安全性和应用场景。对于大多数常规应用,Bridge模式可能是最佳选择,因为它提供了良好的性能和安全性平衡。对于对网络性能有极高要求的应用,可以考虑使用Host模式,但需要采取额外的安全措施。对于需要复杂网络拓扑的应用,Container模式可能是一个不错的选择。而None模式则适用于需要高度自定义网络配置的场景。

总之,Docker网络模式的选择应该基于具体的应用需求和环境来进行。在做出选择时,不仅要考虑性能和安全性,还要考虑到网络配置的复杂性和潜在的管理成本。