什么是UDP Flood?如何防御UDP Flood?

发布时间:2024-09-18

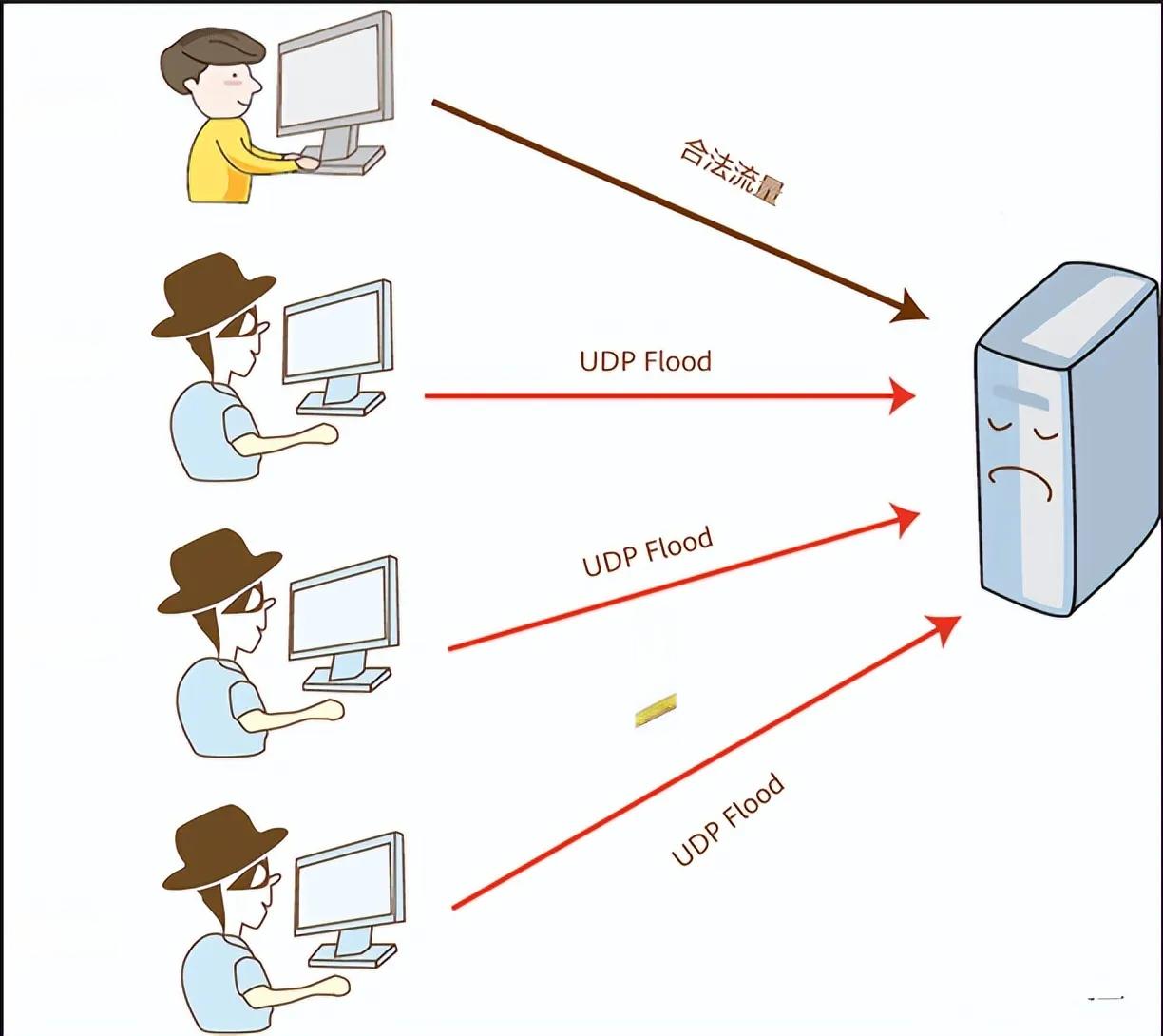

UDP Flood攻击是一种常见的分布式拒绝服务(DDoS)攻击手段,它利用无连接的UDP协议特性,通过发送大量伪造源IP地址的小UDP包来冲击目标服务器或网络设备,导致服务不可用。这种攻击方式简单有效,对网络和服务器资源造成巨大压力。

UDP Flood攻击原理及特点

UDP Flood攻击的核心在于利用UDP协议的无连接特性。攻击者可以轻易地伪造源IP地址,向目标服务器发送大量UDP数据包。由于UDP协议不需要建立连接,攻击者可以快速发送大量数据包,消耗目标服务器的带宽和处理能力。

正常情况下,UDP数据包的大小和内容是随机的,双向流量基本相等。但在UDP Flood攻击中,针对同一目标IP的UDP包会大量出现,且内容和大小相对固定。这种异常的流量模式是识别UDP Flood攻击的重要特征。

防御UDP Flood攻击的难点

与TCP协议不同,UDP协议的应用层协议种类繁多,差异极大,这使得针对UDP Flood的防护变得非常困难。此外,由于UDP协议的无连接特性,传统的基于连接的防御方法难以奏效。

有效防御UDP Flood攻击的策略

尽管UDP Flood攻击难以防御,但仍有一些有效策略可以减轻其影响:

-

包大小判断:对于大包攻击,可以设置包碎片重组大小,通常不小于1500字节。在极端情况下,甚至可以考虑丢弃所有UDP碎片。

-

业务端口保护:根据业务UDP最大包长设置UDP最大包大小,以过滤异常流量。

-

非业务端口策略:一种方法是直接丢弃所有UDP包,但这可能会误伤正常业务。另一种更高级的方法是建立UDP连接规则,要求所有去往该端口的UDP包必须首先与TCP端口建立TCP连接。这种方法需要专业的防火墙或其他防护设备支持。

-

指纹学习:通过分析UDP报文中的数据内容来判断是否异常。当达到指定阈值时,防火墙开始进行指纹学习。如果报文携带的数据具有相同特征,就会被学习成指纹。后续具有匹配特征的报文将被视为攻击报文而被丢弃。

实际案例分析

某大型视频网站曾遭受严重的UDP Flood攻击,导致其流媒体服务中断。该网站采用了上述提到的多种防御策略,包括包大小限制、端口保护和指纹学习等。经过几个小时的调整和优化,最终成功抵御了攻击,服务恢复正常。

该案例表明,综合运用多种防御策略是应对UDP Flood攻击的有效方法。然而,由于攻击手段不断演变,防御措施也需要持续更新和优化。

结语

UDP Flood攻击是一种持续威胁,但通过合理配置防火墙规则、实施流量监控和分析,以及采用先进的指纹学习技术,我们可以有效减轻其影响。随着网络安全技术的不断发展,我们有理由相信,未来的网络环境将更加安全可靠。